Armis a ochrona urządzeń OT

WannaCry i NotPetya to malware, który miał ogromny wpływ na firmy produkcyjne, takie jak Merck. Wstrzymanie produkcji oraz obniżenie satysfakcji klientów wynikające z opóźnienia dostaw, spowodowały straty liczone kwartalnie w setkach milionów dolarów.

Aż pięć fabryk Renault-Nissan wstrzymało bądź znacznie ograniczyło produkcję w wyniku infekcji ransomwarem.

Atak WannaCry na sieć Maersk spowodował utratę łączności z siecią OT, co w konsekwencji doprowadziło do zamknięcia całych portów.

Jeden z największych na świecie producentów aluminium, firma Norsk Hydro została zmuszona do wyłączenia systemów komputerowych w swoich hutach po tym, jak została zaatakowana przez ransomware LockerGoga. Choć nie zostały potwierdzone dokładniejsze szczegóły, wiadomo że programowalne kontrolery logiczne (PLC), laptopy inżynierów ICS oraz systemy SCADA działające pod kontrolą systemu operacyjnego Windows były zainfekowane właśnie przez LockerGoga.

W wyniku ataku socjotechnicznego na niemiecką stalownię, uzyskano dostęp do sieci IT, co pozwoliło na przeprowadzenie ukierunkowanego ataku na sieć OT. W jego konsekwencji doprowadzono do zamknięcia zakładu. Według raportu SANS „doprowadzono do utraty kontroli (LoC) przez operatorów instalacji, a prawdopodobnie w wyniku złośliwej kontroli spowodowano zniszczenia fizyczne sprzętu”.

Przykładów ataków na sieci OT na całym świecie można by jeszcze długo wymieniać.

Naszym zdaniem, lepiej w tym miejscu zastanowić się nad tym, jaka jest przyczyna coraz częstszych ataków na ten rodzaj sieci.

Przez wiele lat przemysłowe systemy sterowania – często nazywane „technologią operacyjną” lub OT, były stosunkowo odporne na cyberataki. Działo się tak z kilku powodów. Po pierwsze, systemy sterowania i telemetrii w zakładach przemysłowych, oraz w środowiskach produkcyjnych były umieszczane w izolowanych lub „szczelnych” sieciach komunikacyjnych. Po drugie zaś, wysokospecjalizowane systemy operacyjne, na których opierała się produkcja, stanowiły niełatwy cel, ponieważ atakujący nie posiadali wystarczającej wiedzy na ich temat.

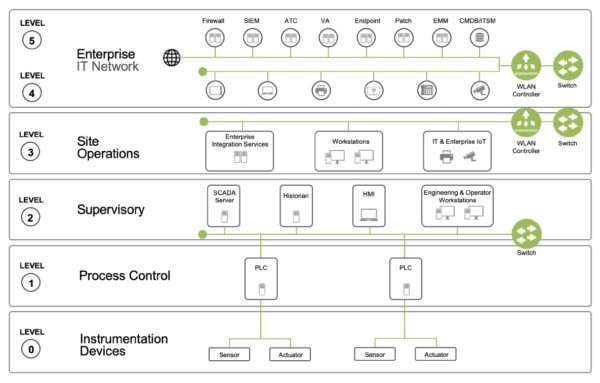

Choć wiele starszych systemów sterowania nadal utrzymuje efektywną izolację, nowym trendem w zakładach produkcyjnych i przemysłowych jest podłączanie urządzeń OT bezpośrednio do sieci przedsiębiorstwa. W rezultacie architektura referencyjna Purdue Enterprise Reference Architecture (PERA), która przez lata wyznaczała standardową hierarchię aplikacji, kontroli, przepływów danych i granic egzekwowania, jest spłaszczana, a granice między poziomami zacierają się.

Aby określić zakres zachodzących zmian, Instytut SANS przeprowadził w 2018r ankietę. Wyniki wskazały, że urządzenia na wszystkich poziomach modelu Purdue są obecnie rutynowo podłączane do sieci korporacyjnych przy użyciu różnych technologii komunikacyjnych – przewodowych, Wi-Fi i komórkowych. Według SANS, średnio 37% urządzeń w strefie produkcyjnej (poziomy Purdue 0, 1, 2 i 3) było podłączonych do sieci korporacyjnych, a 32% urządzeń IIoT posiadało bezpośredni dostęp do Internetu.

Warto w tym miejscu zaznaczyć, że urządzenia OT, projektowane dla środowisk produkcyjnych z myślą o energooszczędności, w znakomitej większości przypadków nie posiadają wbudowanych mechanizmów zabezpieczeń. Nie można także zainstalować na nich żadnego agenta.

To w połączeniu z zachodzącymi zmianami w architekturze sieci przemysłowych powoduje, że drastycznie wzrasta ilość podatności urządzeń OT. W 2018r znane były 204 zalecenia dotyczące wykrytych podatności, co stanowiło 25% wzrost ich liczby w stosunku do roku 2017.

Badania przeprowadzone przez Deloitte i Manufacturers Alliance for Productivity and Innovation wykazało, że jedynie 50% środowisk produkcyjnych stosuje izolację między swoimi sieciami OT i IT. 76% korzysta z Wi-Fi, w celu zapewnienia komunikacji pomiędzy systemami. Aż 39% respondentów ankiety Deloitte stwierdziło, że doświadczyło naruszenia sieci OT w ciągu ostatnich 12 miesięcy.

Na szczęście wraz ze wzrostem liczby podatności, rośnie także świadomość firm nt. istniejących zagrożeń dla sieci OT.

Klienci coraz częściej sięgają po rozwiązanie Armis, które jest w stanie ochronić urządzenia OT zainstalowane w ich przedsiębiorstwach.

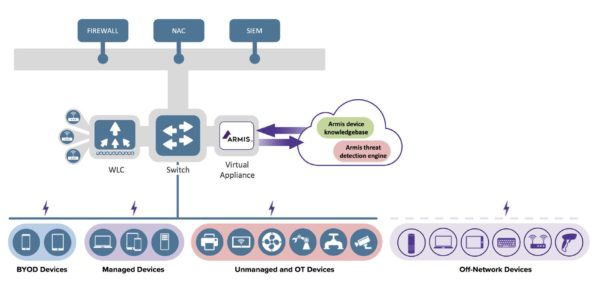

Armis jest w pełni pasywnym oraz bezagentowym systemem do monitorowania ruchu sieciowego. Jak wiadomo, urządzenia OT są bardzo wrażliwe na skanowanie sieciowe, Armis jako system pasywny nie skanuje monitorowanych urządzeń, dzięki temu nie zakłóca ich działania. W zamian skupia się na analizie ruchu pochodzącego ze SPAN portu switcha.

Na podstawie odebranego ruchu sieciowego, Armis wykrywa i klasyfikuje wszystkie urządzenia, zarówno zarządzane (np. serwery, komputery) jak i niezarządzane IoT/ OT (np. kamery IP, SCADA, PLC, drukarki i inne). Dzięki ogromnej bazie wiedzy, obejmującej ponad 600 milionów urządzeń opisujących wzorce ich zachowań, Armis jest w stanie bardzo szczegółowo sklasyfikować wykryte urządzenia.

Na tym jednak nie koniec.

W ramach procesu rozpoznawania, Armis w oparciu o bazę wiedzy generuje obszerną ocenę ryzyka wszystkich urządzeń komunikujących się w sieci.

Dodatkowo, na podstawie zebranego ruchu jest w stanie pokazać wszystkie połączenia pomiędzy obserwowanymi urządzeniami. Rejestruje każdą, zarówno udaną jak i nieudaną próbę zalogowania do każdego z urządzeń. Zebrane informacje przechowuje przez co najmniej 90 dni. Dane te są wykorzystywane w dalszej analizie zachowania urządzeń.

Co niezmiernie istotne, baza wiedzy Armis oprócz informacji o ponad 600 milionach urządzeń, zawiera także ponad 20 milionów zbudowanych profili zachowań monitorowanych urządzeń.

Pozwala to na łatwe wykrywanie incydentów. Jeśli urządzenie zachowuje się w sposób odbiegający od znanego poprawnego profilu, wyzwalany jest odpowiedni alert lub dzięki integracji z systemami bezpieczeństwa (np. firewall), uruchamiana jest automatyczna akcja.

Zalety systemu Armis na tym się jednak nie kończą.

Z ogromną przyjemnością opowiemy o kolejnych. A najchętniej pokażemy co potrafi Armis podczas PoC.

Robert

Jeśli interesuję cię ochrona urządzeń OT, napisz do nas: